Поиск уязвимостей на сайте - 12 бесплатных инструментов

Для безопасности вашего сайта важно регулярно проверять его на наличие уязвимостей. В статье представлены 12 бесплатных инструментов, которые помогут вам быстро обнаружить угрозы и слабые места.

Вы узнаете о самых эффективных решениях для защиты вашего ресурса от хакеров и вредоносных программ. Узнайте, как использовать эти инструменты для повышения уровня безопасности сайта без дополнительных затрат.

Список рассматриваемых инструментов:

В этой статье я расскажу о бесплатных инструментах, позволяющих осуществить поиск уязвимостей на сайте, а также проверить его на наличие вредоносных программ.

- Scan My Server;

- SUCURI;

- Qualys SSL Labs, Qualys FreeScan;

- Quttera;

- Detectify;

- SiteGuarding;

- Web Inspector;

- Acunetix;

- Asafa Web;

- Netsparker Cloud;

- UpGuard Web Scan;

- Tinfoil Security.

1. Scan My Server

Сканер сайта онлайн ScanMyServer предоставляет один из самых полных отчетов по тестам безопасности: SQL-инъекциям, межсайтовому скриптингу, инъекциям PHP-кода, раскрытию источника, установке HTTP-заголовков и многое другое.

Отчет о проверке отправляется по электронной почте с кратким описанием найденных уязвимостей.

2. SUCURI

SUCURI является самым популярным бесплатным сканером вредоносных программ. Вы можете быстро проверить сайт на уязвимости онлайн, наличие вредоносного кода, SPAM-инъекций и его присутствие в различных черных списках.

SUCURI также очищает и защищает сайт от онлайн-угроз. Инструмент работает на любых CMS, включая WordPress, Joomla, Magento, Drupal, phpBB и т. д.

3. Qualys SSL Labs, Qualys FreeScan

SSL Labs является одним из популярных инструментов для сканирования веб-сервера SSL. Он обеспечивает углубленный анализ https URL-адреса, общий рейтинг, шифр, версию SSL / TLS, имитацию рукопожатий, информацию о протоколе, BEAST и многое другое.

FreeScan проверяет сайты на OWASP Top Risks и вредоносные программы, по параметрам безопасности SCP, а также выполняет другие тесты. Чтобы выполнить сканирование, необходимо зарегистрировать бесплатную учетную запись.

4. Quttera

Quttera проверяет сайт на наличие вредоносных программ и уязвимостей.

Этот инструмент позволяет провести проверку сайта на уязвимости онлайн на наличие вредоносных файлов, подозрительных файлов, потенциально подозрительных файлов, phishTank, а также присутствие в списках безопасного просмотра (Google, Yandex) и списках вредоносных программ.

5. Detectify

Detectify - это сканер сайта, основанный на SaaS. Он позволяет проводить более 100 автоматических тестов безопасности, включая тест OWASP Top 10, наличие вредоносного программного обеспечения и многие другие.

Detectify предоставляет 21-дневную бесплатную ознакомительную версию.

6. SiteGuarding

SiteGuarding позволяет проверить домен на наличие вредоносного программного обеспечения, присутствия в черных списках, инъекций спама и многого другого.

Сканер совместим с WordPress, Joomla, Drupal, Magento, osCommerce, Bulletin и другими платформами.

SiteGuarding также помогает удалить вредоносное программное обеспечение с сайта.

7. Web Inspector

Web Inspector сканирует сайт и предоставляет отчеты - «черный список», «фишинг», «вредоносные программы», «черви», «бэкдоры», «трояны», «подозрительные фреймы», «подозрительные подключения».

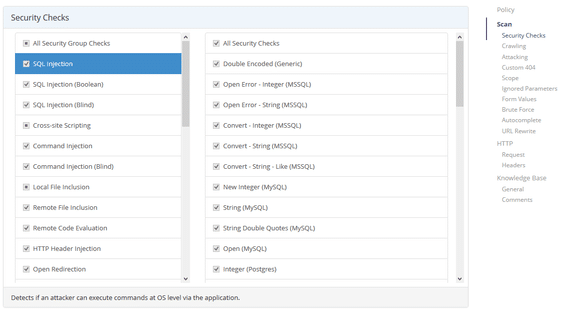

8. Acunetix

Acunetix проверяет весь сайт на наличие более 500 различных уязвимостей.

Инструмент предоставляет бесплатную пробную версию на 14 дней.

9. Asafa Web

AsafaWeb предлагает сканирование трассировки, пользовательских ошибок, трассировки стека, патча Hash DoS, журнала EMLAH, HTTP Only Cookies, Secure Cookies, Clickjacking и многого другого.

10. Netsparker Cloud

Netsparker Cloud - это сканер безопасности корпоративных веб-приложений, который способен обнаружить более 25 критических уязвимостей. Он бесплатен для проектов с открытым исходным кодом. Также можно запросить пробную версию инструмента.

11. UpGuard Web Scan

UpGuard Web Scan - это инструмент оценки внешних рисков, который использует общедоступную информацию по различным факторам, включая SSL, атаки Clickjack, Cookie, DNSSEC, заголовки и т. д. Он все еще находится на стадии бета-тестирования, но его стоит попробовать.

12. Tinfoil Security

Tinfoil Security сначала проверяет сайт на наличие 10 уязвимостей OWASP, а затем на другие известные угрозы. В конечном итоге вы получите отчет о действиях и сможете повторно просканировать сайт после внесения необходимых исправлений.

Полная настройка займет около 5 минут. Просканировать сайт можно даже если он защищен или для входа на него требуется регистрация.

Одним из основных факторов безопасности любого сайта является постоянный контроль, поэтому вы получите уведомление, когда он дает сбой или подвергается взлому.

Перечисленные инструменты позволяют сканировать сайт по запросу и запланировать автоматическую проверку безопасности. Надеюсь, что приведенный список специализированных средств поможет вам выполнить проверку безопасности сайта.

Комментарии